Este tópico explica como utilizar a seção Ativos do módulo Organização para visualizar as vulnerabilidades de um ativo tecnológico ou de um ativo de tipo customizado que foi configurado no módulo Administração para permitir a associação com vulnerabilidades.

Através da integração entre o Módulo Risk Manager e o QualysGuard e o NeXpose é possível visualizar informações de vulnerabilidades de ativos identificadas por esses scanners. Para isso, é necessário que sejam criadas tarefas de integração com cada scanner e que o sistema seja capaz de relacionar corretamente as vulnerabilidades identificadas em cada dispositivo analisado pelos scanners com os ativos correspondentes no sistema. Vulnerabilidades identificadas por scanners não suportados pelo sistema também podem ser importadas manualmente para o catálogo de vulnerabilidades e mapeadas para ativos através de planilhas. Os critérios de mapeamento podem ser especificados na seção Critério de Mapeamento de Ativos da aba Propriedades dos perímetros ou para cada ativo individualmente.

Para obter mais informações sobre as tarefas de integração para importar automaticamente e mapear vulnerabilidades de scanners para ativos, veja o Capítulo 17: Administração -> Integrações -> Tarefas de integração. Para obter mais detalhes sobre a importação de vulnerabilidades de scanner não suportados por padrão pelo sistema para o catálogo, veja o Capítulo 8: Conhecimento -> Conhecimento de riscos -> Catálogo de vulnerabilidades. Por fim, para obter detalhes sobre como mapear manualmente as vulnerabilidades de scanners não suportados pelo sistema para ativos, veja o Capítulo 5: Riscos -> Vulnerabilidades.

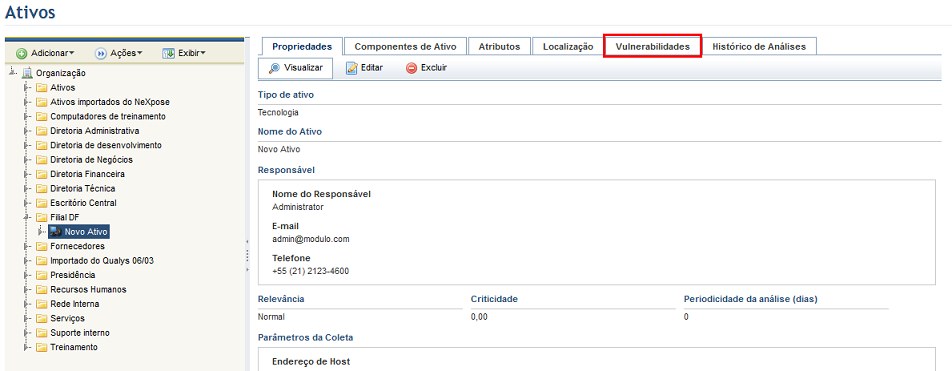

1. Acesse o módulo Organização.

2. Na seção Ativos, selecione a opção Gerenciar Ativos.

3. Na seção Ativos, clique no ativo cujas vulnerabilidades você deseja visualizar.

4. Clique na aba Vulnerabilidades (veja abaixo).

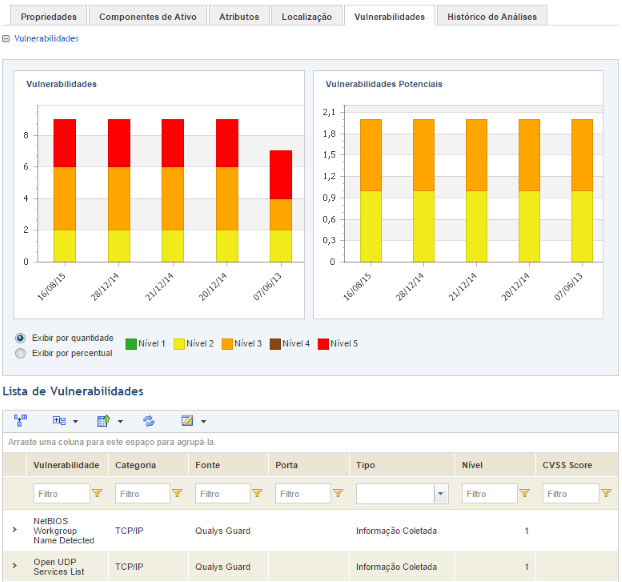

O sistema exibe dois gráficos e a lista de vulnerabilidades encontradas (veja abaixo). Observe que ser não houver dados sobre vulnerabilidades potenciais ou se um scanner não suportar esse tipo de vulnerabilidade, o gráfico de vulnerabilidades potenciais não será exibido.

Nota 1: os gráficos mostram no seu eixo X as datas de coletas, que podem ser até 10 datas retroativas, e no eixo Y a quantidade de vulnerabilidades encontradas no ativo. O gráfico também pode ser visualizado por porcentagem ao selecionar a opção Exibir por percentual.

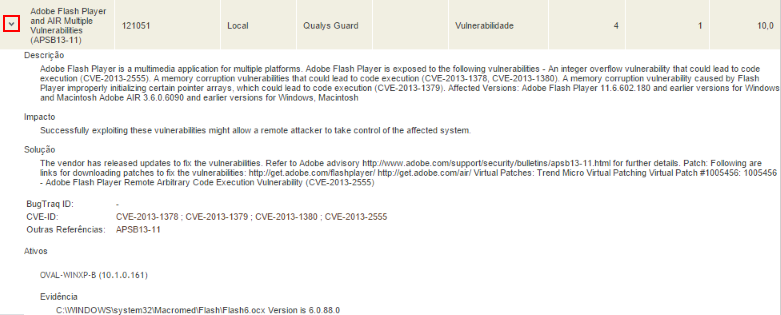

Nota 2: detalhes das vulnerabilidades são exibidos ao

clicar em Expandir ( ) ao lado de cada vulnerabilidade

(veja abaixo).

) ao lado de cada vulnerabilidade

(veja abaixo).

A tabela abaixo fornece os detalhes adicionais exibidos para cada vulnerabilidade:

|

Detalhes da vulnerabilidade |

Descrição |

|

Descrição |

Descrição da vulnerabilidade encontrada. |

|

Solução |

Indica a solução mais adequada para eliminar a vulnerabilidade. |

|

Bugtraq ID |

Código Bugtraq de identificação da vulnerabilidade encontrada. |

|

CVE-ID |

Código CVE de identificação da vulnerabilidade encontrada. |

|

Outras Referências |

Mostra onde outras informações sobre a vulnerabilidade podem ser encontradas. |

|

Ativos |

Exibe dados que fornecem evidências diretas da vulnerabilidade. |

Nota 3: a informação exibida abaixo de cada coluna é a seguinte:

•Vulnerabilidade: exibe o nome da vulnerabilidade encontrada pelos scanners.

•Categoria: mostra o grupo de vulnerabilidades no qual a vulnerabilidade encontrada está inserida. Vale ressaltar que o scanner do NeXpose não possui categorias, logo, nesse caso, somente o nome do scanner será exibido nessa coluna.

•Fonte: mostra qual scanner foi utilizado para executar a análise de vulnerabilidades.

•Porta: exibe a porta utilizada para acessar informações e identificar as vulnerabilidades dos ativos.

•Tipo: os tipos de vulnerabilidade podem ser Informação Coletada (informações adicionais coletadas do ativo), Vulnerabilidade Potencial (possíveis vulnerabilidades, isto é, ainda não foram confirmadas) e Vulnerabilidade (vulnerabilidades confirmadas).

•Nível: exibe o nível de severidade da vulnerabilidade utilizando uma métrica que consolida as três diferentes métricas utilizadas pelos scanners integrados ao sistema. A maneira como é feita essa consolidação é apresentada na tabela abaixo:

|

Nível do Qualys: |

Nível do NeXpose: |

Nível no Módulo Risk Manager: |

|

1 |

1 – 2 |

1 |

|

2 |

3 – 4 |

2 |

|

3 |

5 – 6 |

3 |

|

4 |

7 – 8 |

4 |

|

5 |

9 - 10 |

5 |

•CVSS Score: exibe o Common Vulnerability Scoring System, índice criado pelo National Infrastructure Advisory Council (NIAC). Trata-se de um índice de 0 a 10 que determina a urgência, a prioridade e a severidade das vulnerabilidades encontradas. O CVSS Score pode ser de três tipos (base, temporal e environmental). O tipo utilizado pelo sistema é o CVSS tipo base.

•Protocolo: indica o protocolo de rede associado à vulnerabilidade (por exemplo: TCP).

•Última Atualização: mostra a última vez em que os dados coletados foram atualizados no sistema.

•ID da Vulnerabilidade: exibe o identificador único da vulnerabilidade, permitindo que vulnerabilidades com o mesmo nome sejam identificadas. O formato do identificador pode variar de acordo com o scanner utilizado.