Este tópico explica como criar tarefas de integração com scanners do QualysGuard, com a finalidade de obter uma rotina de importação de vulnerabilidades detectadas por uma análise de vulnerabilidade realizada com o QualysGuard.

O QualysGuard é um software utilizado para ajudar na automação do ciclo de gerenciamento de vulnerabilidades para ativos tecnológicos. Ele contém ferramentas para:

•Mapear redes, identificando os ativos tecnológicos da organização.

•Analisar vulnerabilidades em estações na rede, priorizando os ativos mais relevantes.

•Armazenar os resultados dos scans no ambiente QualysGuard.

O Módulo Risk Manager fornece uma maneira de gerenciar vulnerabilidades na organização permitindo que as vulnerabilidades descobertas pelo QualysGuard sejam verificadas através de gráficos e relatórios fornecidos para ativos tecnológicos. Essas vulnerabilidades são exibidas na aba Vulnerabilidades através de gráficos para ativos individuais ou consolidadas por perímetro. Se mais de um scanner de vulnerabilidade estiver integrado com o sistema (por exemplo, Qualys, Nexpose, etc.), os dados serão mostrados nos mesmos gráficos. A lista de vulnerabilidades mostrará quais vulnerabilidades foram identificadas por quais serviços. Observe que se dois ou mais scanners de vulnerabilidades analisarem o mesmo objeto, a informação não será consolidada e é possível que vulnerabilidades duplicadas dos objetos escaneados sejam reportadas.

Além de mostrar essas vulnerabilidades no módulo Organização, os ativos tecnológicos podem ser incluídos no escopo de vulnerabilidades de um projeto de riscos. Quaisquer vulnerabilidades associadas a esses ativos podem ser avaliadas para que os analistas possam decidir se elas devem ser aceitas ou enviadas para tratamento.

Quaisquer vulnerabilidades identificadas para ativos também são automaticamente incluídas no catálogo de vulnerabilidades na seção Conhecimento de Riscos do módulo de Conhecimento. Vulnerabilidades de scanners não suportados pelo sistema também podem ser importadas manualmente para o catálogo e mapeadas para ativos através de planilhas. Para obter mais detalhes sobre como incluir manualmente vulnerabilidades no catálogo, veja o Capítulo 8: Conhecimento -> Conhecimento de riscos -> Catálogo de vulnerabilidades. Para mais detalhes sobre mapeamento manual de vulnerabilidades do catálogo para ativos, veja o Capítulo 5: Riscos -> Ocorrências de vulnerabilidades.

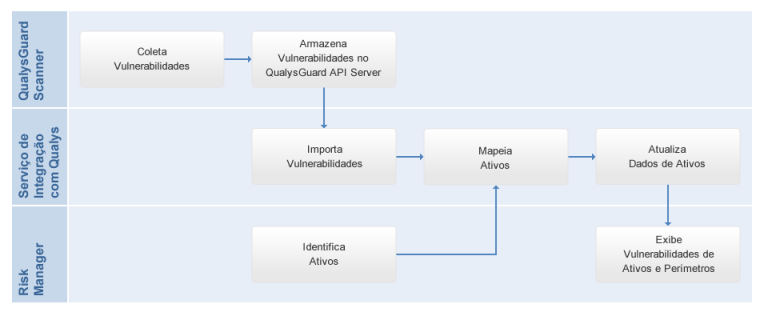

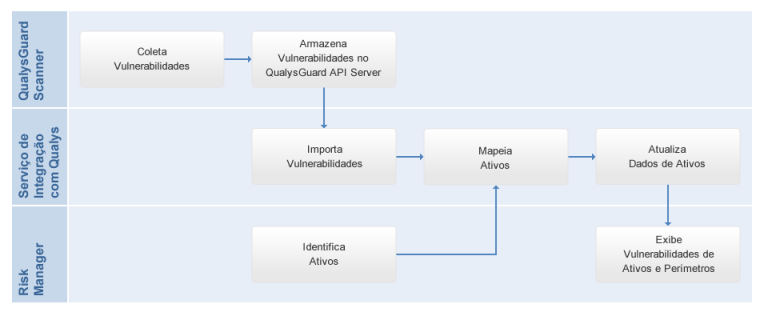

As vulnerabilidades coletadas pelo QualysGuard podem ser recuperadas e armazenadas pelo sistema (veja abaixo). Observe que o tempo necessário para fazer o scan do inventário selecionado e gerar um relatório no Qualys deve ser menor que o intervalo definido para a tarefa de integração.

O serviço de integração com o QualysGuard busca informações na base de dados dessa solução utilizando o API do QualysGuard. As requisições através dessa API são realizadas pelo protocolo HTTP, que por sua vez transporta o conteúdo em XML. Tenha em mente que, para que a importação aconteça, é necessário que os usuários cadastrados no website da Qualys habilitem o checkbox API da opção User Role na edição de usuários. Para obter mais detalhes, acesse o website da Qualys.

O mapeamento entre o equipamento analisado pelo scanner Qualys e o ativo tecnológico correspondente no Módulo Risk Manager é feito de acordo com o critério de mapeamento de ativos definido na aba Propriedades de cada perímetro ou ativo individualmente. Se não existir nenhum mapeamento entre uma vulnerabilidade identificada em uma determinada máquina e um ativo do sistema, o histórico da tarefa de integração mostrará o número de ativos que não foram associados devido a esse problema de identificação.

Ao criar uma tarefa de integração deste tipo, você pode selecionar uma opção que permite que sejam geradas notificações quando ocorrem inconsistências em relação à existência de vulnerabilidades importadas através da tarefa e que mais tarde foram enviadas para tratamento. Por exemplo, se uma vulnerabilidade for identificada através de um scan, depois importada e mapeada para um ativo através dessa tarefa de integração, e então enviada para tratamento através de um projeto de riscos, o sistema irá exibir notificações se a vulnerabilidade não for encontrada em execuções posteriores daquele mesmo scan. Essas notificações irão aparecer no projeto de riscos através do qual a vulnerabilidade foi enviada para tratamento, no módulo Meu Espaço para o usuário que foi alocado como líder do projeto e nas abas Progresso e Associações do evento criado para tratar a vulnerabilidade.

Essas notificações também serão geradas caso um ativo no escopo do projeto de riscos seja removido do escopo de um scan. Isso ocorre porque as vulnerabilidades encontradas para aquele ativo não foram mais encontradas, não necessariamente porque não existem mais, mas porque o ativo já não está mais sendo analisado pelo scanner naquele relatório específico. Se os ativos tiverem sido removidos propositalmente, o relatório do scan deve ser renomeado para evitar que sejam geradas notificações erroneamente. Além disso, o uso de credenciais diferentes ou de uma política diferente para acessar e fazer o scan dos ativos pode evitar que determinadas vulnerabilidades sejam identificadas novamente e gerem notificações erradas.