1. Acesse o portal do Microsoft Azure Active Directory em https://portal.azure.com/ e acesse sua conta.

2. Expanda o menu no canto superior esquerdo e clique na opção Azure Active Directory.

O sistema exibe uma página com informações gerais sobre o Azure Active Directory.

3. Copie o valor do campo ID do locatário para o Bloco de Notas. Esse identificador será utilizado na tarefa de integração do Azure Active Directory no Módulo Risk Manager e corresponde ao campo ID do Diretório (Tenant) na tarefa de integração.

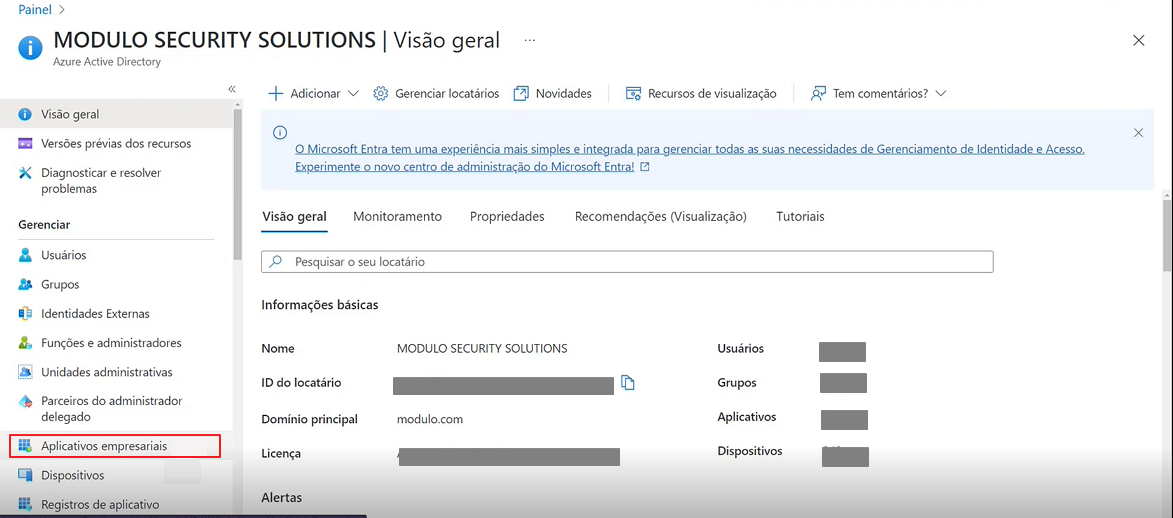

4. Selecione no menu esquerdo a opção Aplicativos empresariais (veja abaixo).

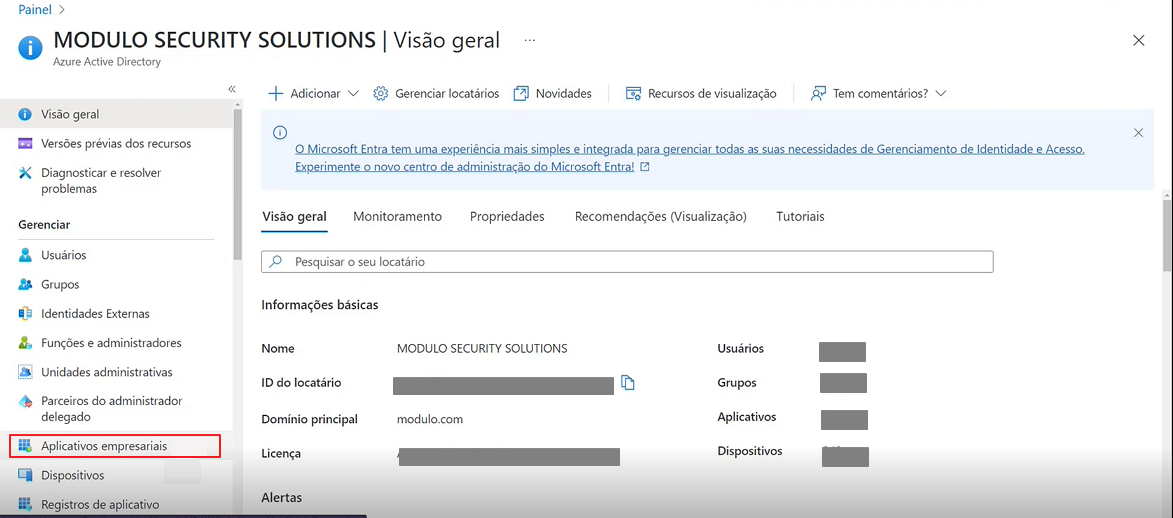

5. Na página dos aplicativos empresariais, clique na opção Novo aplicativo para registrar um novo aplicativo empresarial.

O sistema exibe a galeria de aplicativos do Azure Active Directory.

6. Clique em Crie seu próprio aplicativo.

7. No formulário exibido, no campo Qual é o nome do seu aplicativo forneça um nome para o aplicativo sendo cadastrado, como por exemplo "Módulo Risk Manager".

8. Marque a opção Integrar qualquer outro aplicativo que você não encontre na galeria (Que não seja da galeria) e clique em Criar (veja abaixo).

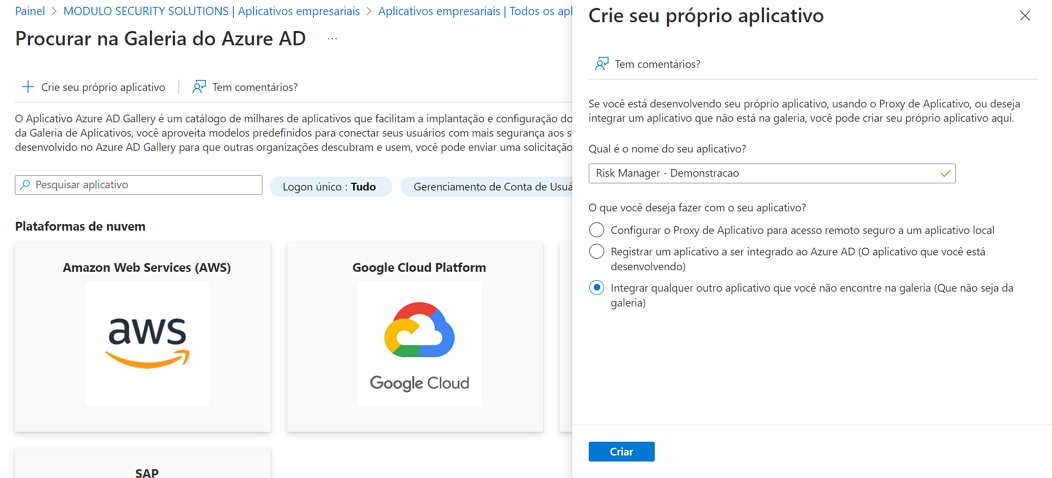

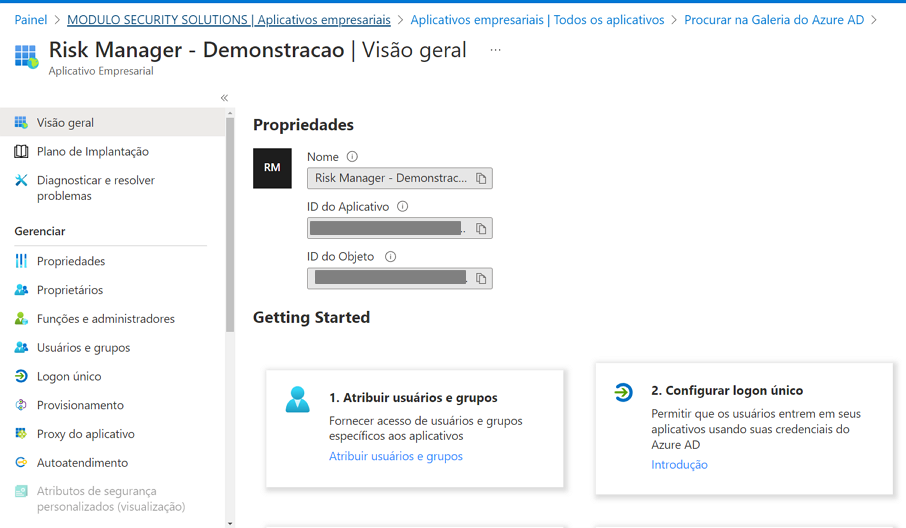

O sistema exibe a página de Visão geral do aplicativo e cadastra sob o mesmo nome o aplicativo empresarial e o registro do aplicativo (veja abaixo).

9. Copie os valores dos campos ID do Aplicativo e ID do Objeto para o Bloco de Notas. Esses identificadores são necessários para a configuração da tarefa de integração do Azure Active Directory no Módulo Risk Manager.

Nota: o campo ID do Aplicativo corresponde ao campo ID do Aplicativo Registrado na tarefa de integração, enquanto o campo ID do Objeto corresponde ao campo ID do Aplicativo Empresarial.

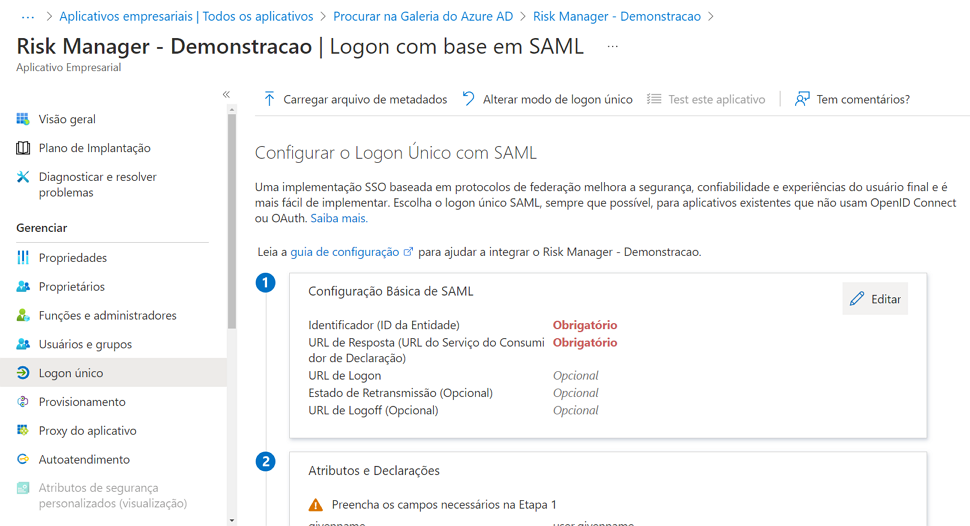

10. No menu de opções, clique em Logon único para selecionar o método de autenticação.

11. Na página exibida, clique em SAML.

A página de configuração de autenticação com base em SAML é exibida (veja abaixo).

12. Na seção Configuração Básica SAML, clique em Editar.

O sistema exibe a página de configuração de SAML.

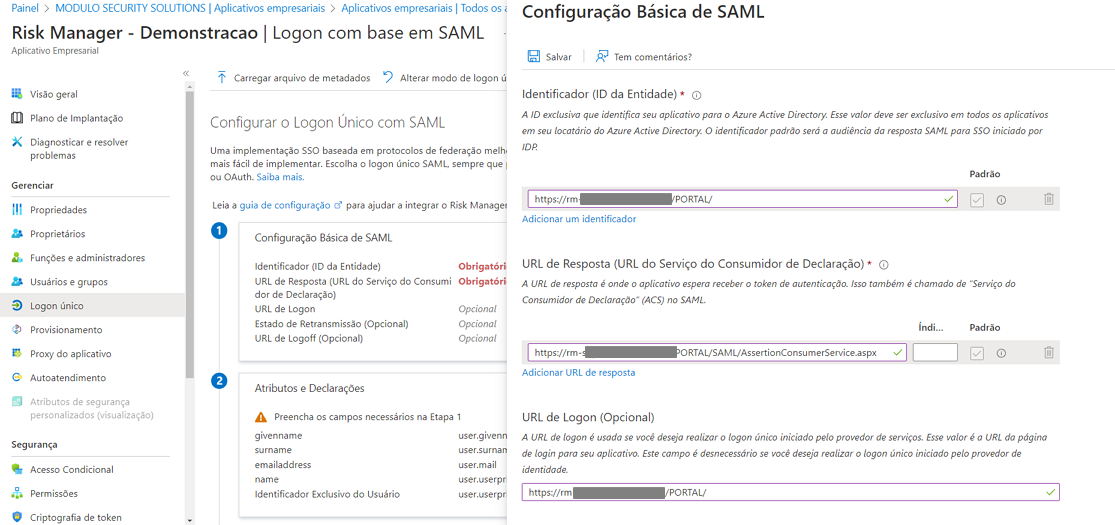

Nota: para os próximos passos é necessário ter em mãos os dados informados no arquivo SAML.config que foi configurado no tópico Apêndice -> Integração de autenticação através do Microsoft Azure Active Directory -> Como configurar a autenticação SAML com o Microsoft Azure Active Directory no sistema.

13. No campo Identificador (ID da Entidade), clique em Adicionar um identificador e insira o endereço que foi informado no campo ServiceProvider Name do arquivo SAML.config.

14. No campo URL de Resposta (URL do Serviço do Consumidor de Declaração), clique em Adicionar URL de resposta e insira o endereço cadastrado no campo AssertionConsumerServiceURL do arquivo SAML.config.

15. No campo URL de Logon, insira o mesmo endereço de URL informado no campo Identificador (ID de Entidade) (veja abaixo).

16. Clique em Salvar e feche a página de configuração.

O sistema exibe a página de logon com base em SAML com as configurações preenchidas. Um pop-up é exibido para testar o logon único.

17. No pop-up, clique em Não, teste mais tarde.

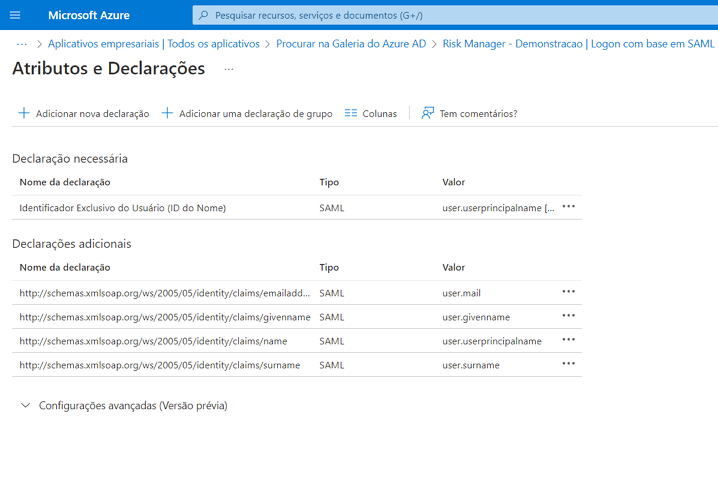

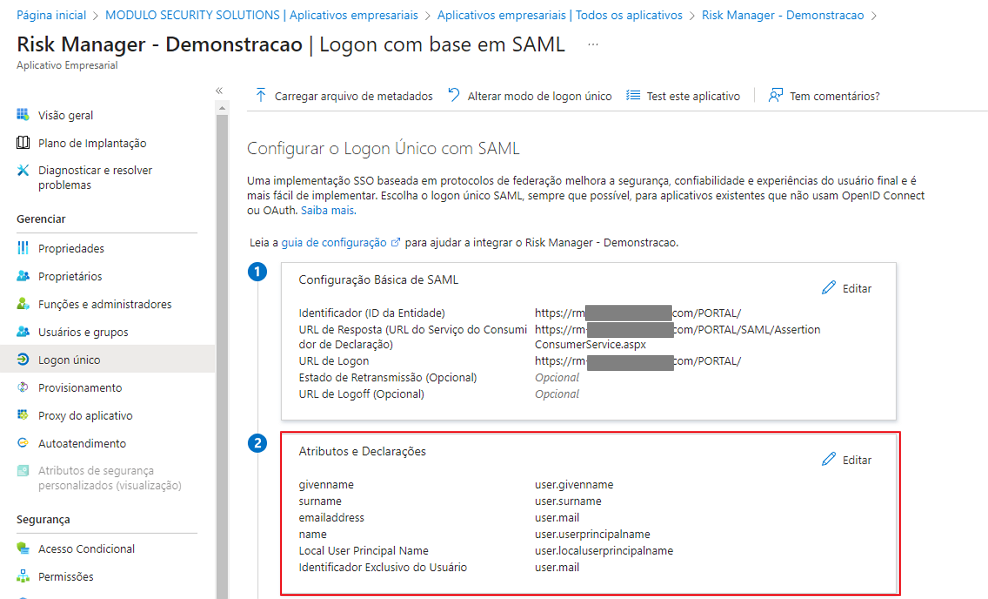

18. Na seção Atributos e Declarações, clique em Editar.

O sistema exibe uma página com os atributos e declarações padrão cadastrados (veja abaixo).

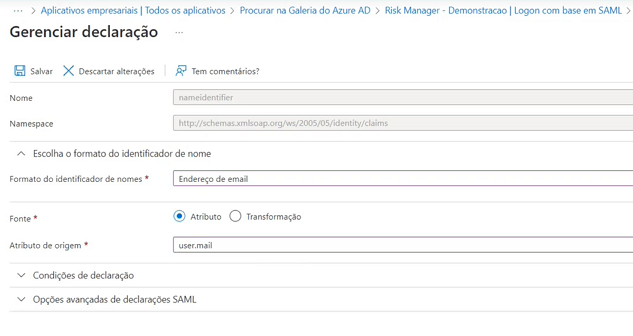

19. Na seção Declaração necessária, clique na opção Identificador Exclusivo do Usuário (ID do Nome).

20. Na página exibida, clique no campo Atributo de origem e altere o valor para "user.mail". Essa configuração permitirá que usuários façam a autenticação utilizando seus e-mails.

21. Clique em Salvar (veja abaixo).

22. Na página de Atributos e Declarações, clique em Adicionar nova declaração.

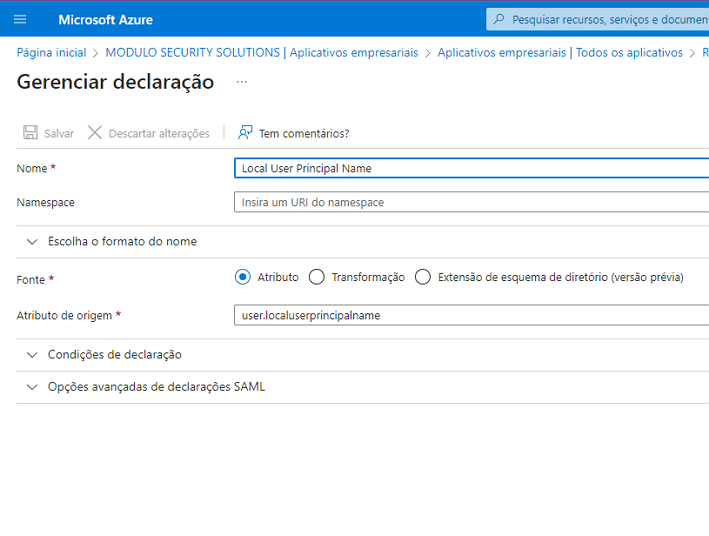

O sistema exibe a página Gerenciar Declaração onde você pode fornecer as informações necessárias para criar uma nova declaração.

23. No campo Nome, insira "Local User Principal Name".

24. No campo Atributo de origem, insira "user.userprincipalname".

25. Clique em Salvar (veja abaixo).

26. Utilize o caminho exibido no topo da página para sair da página de Atributos e Declarações e retornar à página Logon com base em SAML.

As configurações dos atributos e declarações são exibidas (veja abaixo).

27. No menu lateral, clique em Usuários e grupos.

28. Na página exibida, clique em Adicionar um usuário ou um grupo.

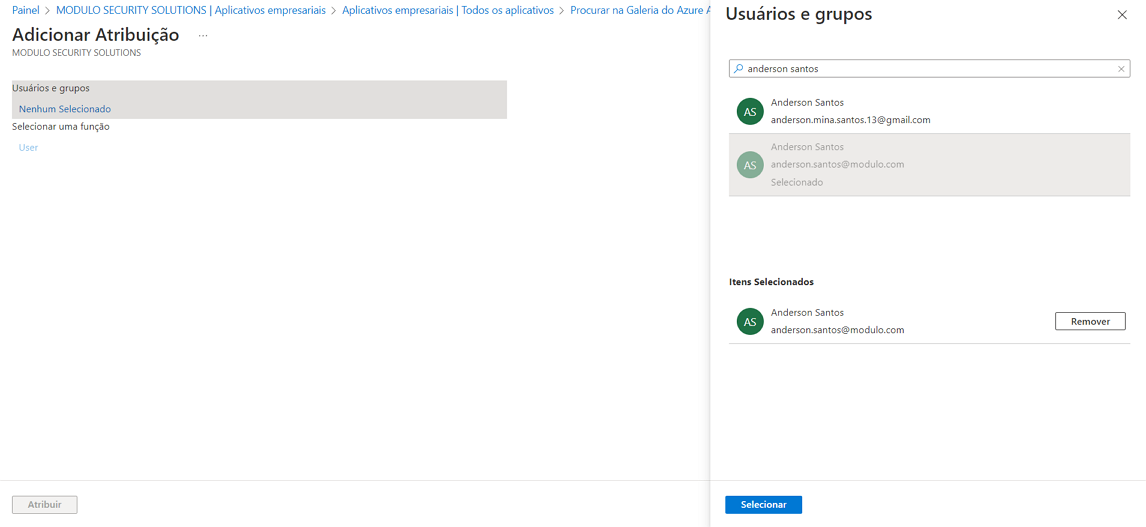

A página Adicionar uma atribuição é exibida onde você pode definir quais usuários e grupos serão automaticamente criados no Módulo Risk Manager e receberão permissão de acesso ao sistema.

29. Em Usuários e grupos, selecione os usuários e grupos desejados e clique em Selecionar (veja abaixo). Observe que ao selecionar um grupo, o grupo e todos os seus membros imediatos serão cadastrados individualmente como pessoas no sistema. A atribuição não se propaga para subgrupos cadastrados.

30. Na página de confirmação, clique em Atribuir.

O sistema atribui os usuários e grupos selecionados e exibe a página de usuários e grupos.

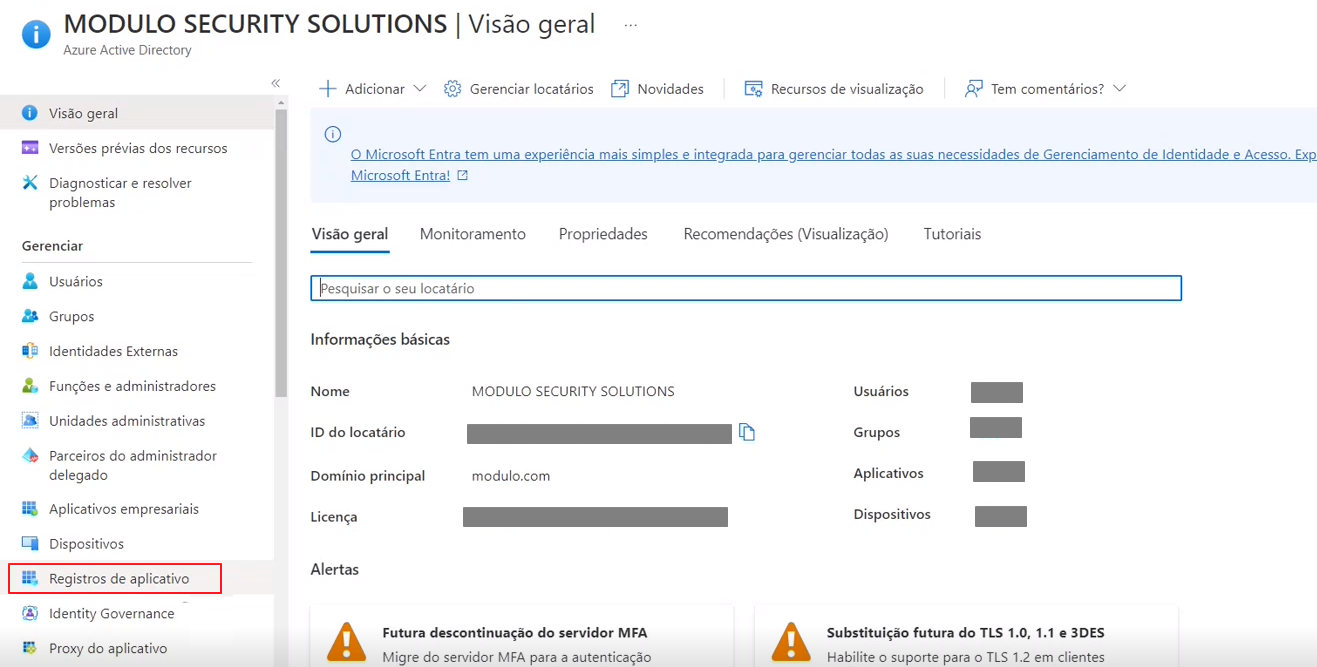

31. Utilize o caminho exibido no topo da página para sair da página de Usuários e Grupos e retornar à página inicial Visão geral.

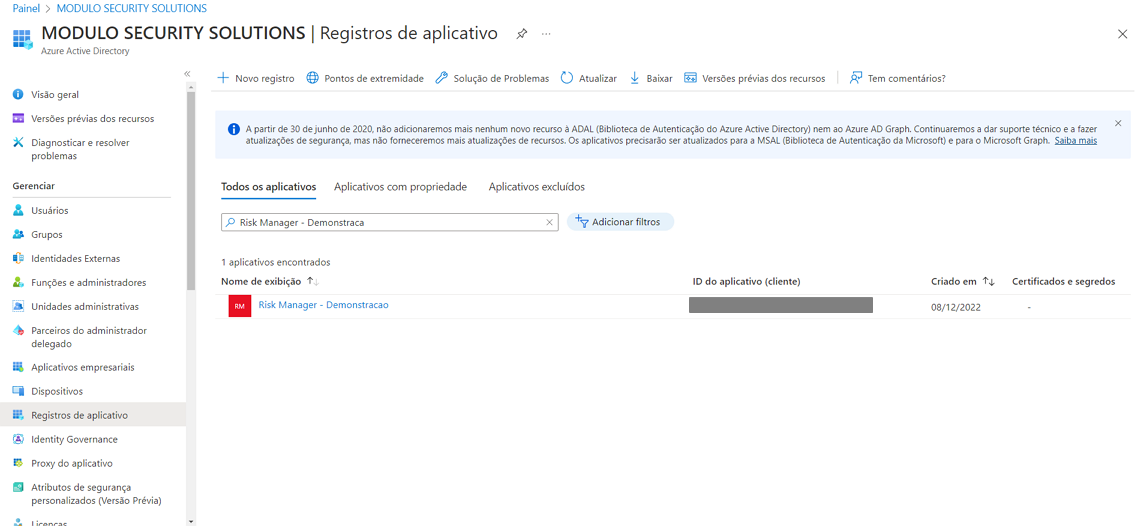

32. No menu lateral da seção Visão geral clique em Registros de aplicativo (veja abaixo).

33. Em Registros de aplicativo, clique em Todos os aplicativos e insira no campo de busca o nome do aplicativo empresarial que você cadastrou (veja abaixo).

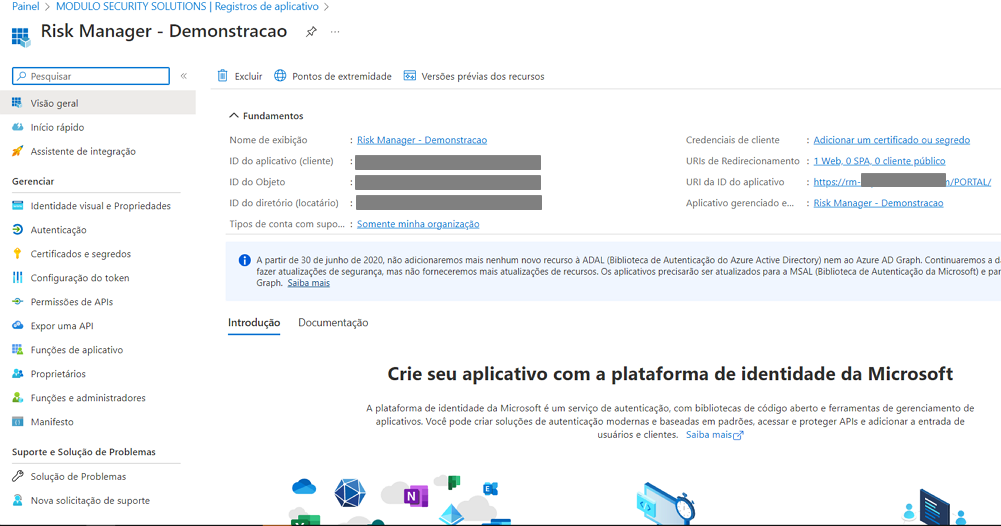

34. Clique no aplicativo.

Uma página é exibida com as principais informações do aplicativo (veja abaixo).

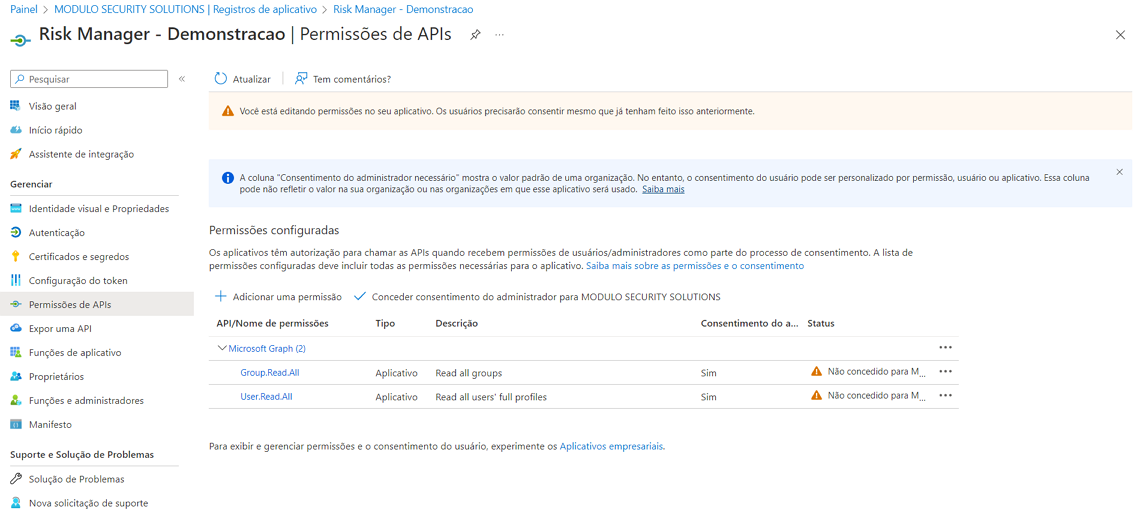

35. No menu lateral da página inicial do aplicativo, clique em Permissões de APIs. Nessa seção serão configuradas as permissões da tarefa de integração ao conectar com o Azure Active Directory.

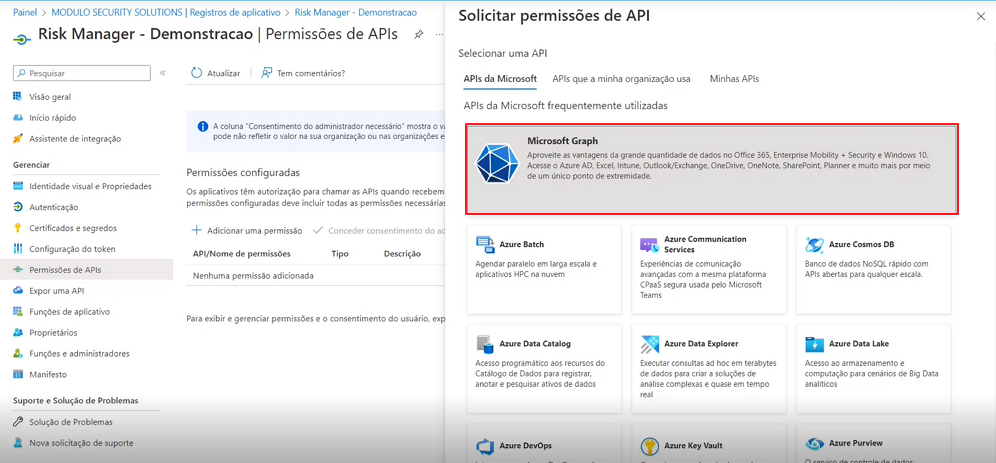

36. Clique em Adicionar uma permissão.

37. Na página exibida, clique em Microsoft Graph (veja abaixo).

O sistema exibe uma página onde você pode selecionar as permissões do aplicativo.

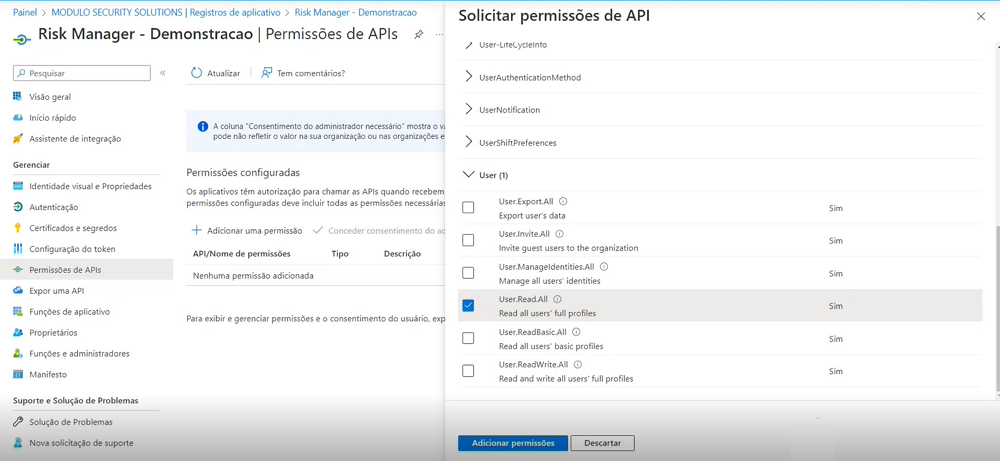

38. Clique em Permissões de aplicativo e em seguida insira "group.read.all" no campo de pesquisa.

39. Expanda a permissão Group e selecione a opção Group.Read.All.

40. Novamente no campo de pesquisa, insira "user.read.all", expanda a permissão e selecione a opção User.Read.All.

41. Clique em Adicionar permissões (veja abaixo).

O sistema exibe as permissões de APIs configuradas (veja abaixo). Repare que a coluna Status indica que as permissões ainda não foram consentidas pelo administrador.

42. Clique em Conceder consentimento do administrador para {nome do Azure}.

43. Na janela de confirmação, clique em Sim.

A coluna Status indica que as permissões foram concedidas e consentidas pelo administrador. Observe que todas as permissões do Azure Active Directory são apenas para leitura.

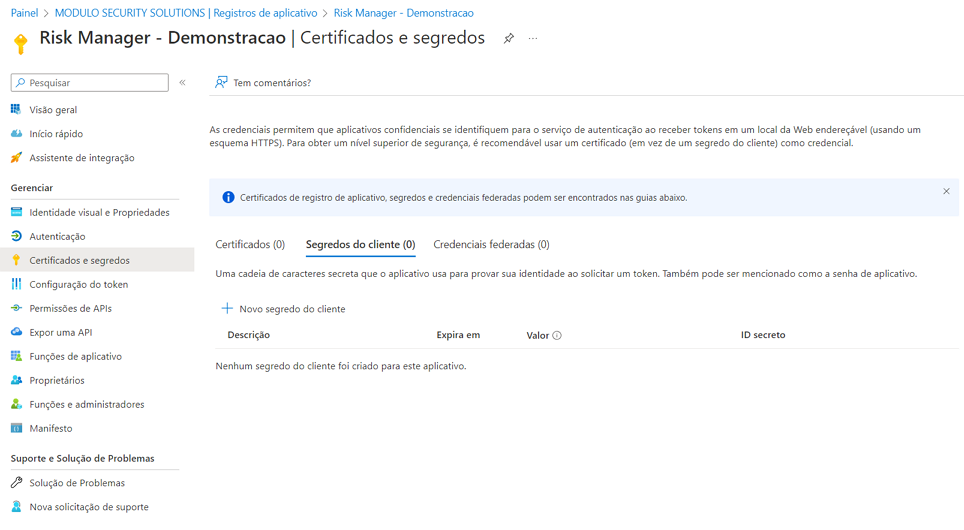

44. No menu lateral, clique em Certificados e segredos.

O sistema exibe a página Certificados e segredos (veja abaixo).

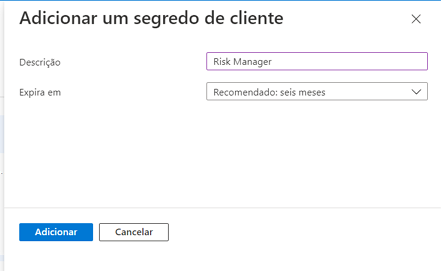

45. Clique em Novo segredo do cliente.

46. Na janela exibida, insira uma descrição para o segredo do cliente no campo Descrição.

47. No campo Espira em, selecione o tempo desejado para a expiração do segredo. Note que uma vez que o segredo do cliente expirar, será necessário gerar um novo segredo e inseri-lo na tarefa de integração do Azure Active Directory no Módulo Risk Manager.

48. Clique em Adicionar (veja abaixo).

O segredo do cliente é exibido na página principal.

49. Copie o valor do segredo do cliente e cole-o no Bloco de Notas. Tenha atenção ao copiar o valor do segredo do cliente, pois o valor só é exibido uma única vez quando o segredo é criado. Feche o Bloco de Notas.

Com as configurações no arquivo de instalação SAML.config e no Microsoft Azure Active Directory concluídas, a integração da autenticação pode ser realizada via tarefa de integração no Módulo Risk Manager. Para cadastrar a tarefa de integração com o Azure Active Directory, veja o Capítulo 17: Administração -> Integrações -> Tarefas de integração -> Criação de uma tarefa para integração com o Active Directory do Azure -> Como criar uma tarefa para integração com o Active Directory do Azure.