Esse tópico explica como importar ocorrências de vulnerabilidades previamente identificadas em ativos da estrutura organizacional. Aqui também serão especificados os procedimentos necessários para que o modelo da planilha seja preenchido corretamente e importado com sucesso.

O modelo contém três abas, das quais duas devem ser preenchidas:

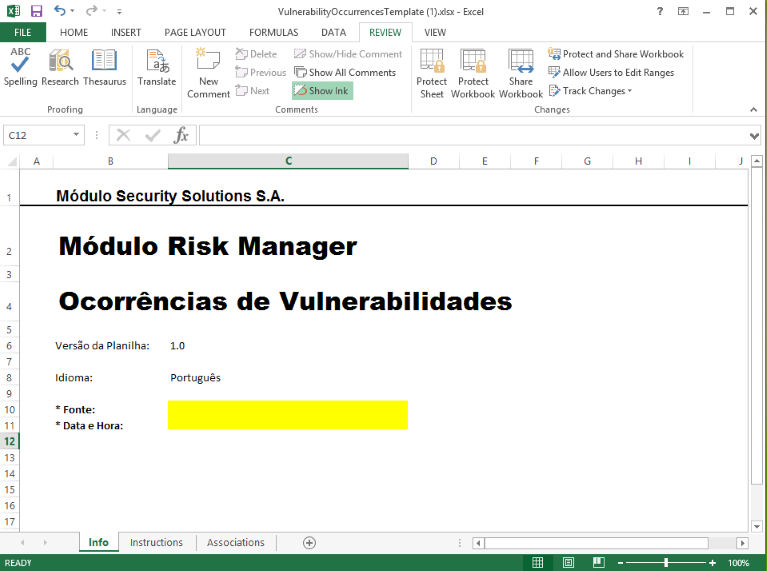

•Info: onde são fornecidas informações sobre o modelo, incluindo sua versão e idioma, e onde você pode especificar a fonte das vulnerabilidades e a data e horário em que a planilha foi preenchida.

•Instructions: onde são fornecidas instruções sobre como preencher cada campo.

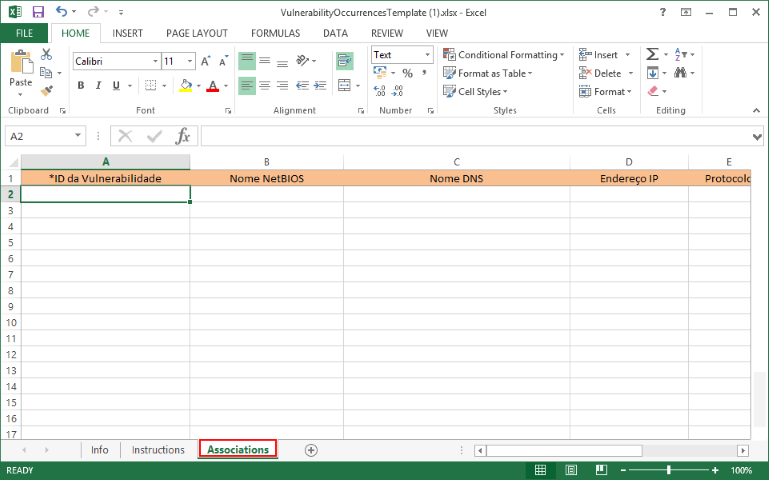

•Associations: onde você pode indicar quais ativos tecnológicos contêm as ocorrências sendo importadas.

1. Acesse o módulo de Riscos.

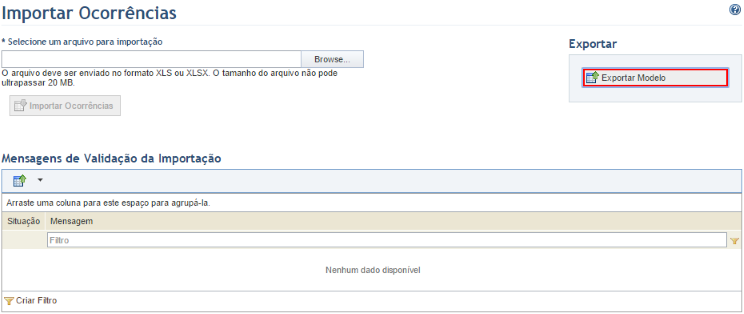

2. Na seção Ocorrências de Vulnerabilidades, selecione a opção Importar Ocorrências.

3. Na seção Importar Ocorrências, clique no link Exportar Modelo no canto superior direito para obter a planilha Excel formatada que permite que as ocorrências das vulnerabilidades sejam importadas para o sistema (veja abaixo).

4. Na caixa de diálogo exibida, salve o arquivo no seu computador e abra-o.

Ao abrir o arquivo, o modelo é exibido no Microsoft Excel (veja abaixo).

5. Na aba Info, especifique a fonte (scanner) das ocorrências que estão sendo importadas no campo Fonte. Esse valor deve ser o mesmo listado na coluna Fonte para as vulnerabilidades correspondentes na seção Catálogo de Vulnerabilidades do módulo de Conhecimento. Tenha em mente que há apenas um campo Fonte para toda a planilha, o que significa que você só pode importar ocorrências de uma fonte por vez. Observe que valores que correspondem a scanners integrados com o sistema ("Qualys Guard" e "NeXpose") irão impedir que a planilha seja importada, pois ocorrências identificadas por eles serão automaticamente cadastradas no sistema através de tarefas de integração no módulo Administração.

6. Em seguida, no campo Data e Hora, insira a data e o horário em que a planilha foi preenchida. O formato de preenchimento varia de acordo com as configurações regionais do seu computador. Para computadores configurados em Português (Brasil), o seguinte formato deve ser utilizado: dd/mm/aaaa hh:mm. Este campo é utilizado para prevenir que informações defasadas sejam cadastradas, pois o sistema somente irá importar a planilha com a data e horário mais recentes do que a última planilha importada. Por isso, tenha cuidado ao preencher este campo, pois um erro pode impedir que futuras ocorrências sejam importadas. Por exemplo, inserir "01/01/2041 00:00" em vez de "01/01/2014 00:00" impede que planilhas datadas em 2014 sejam importadas.

7. Clique na aba Associations para começar a mapear as ocorrências das vulnerabilidades aos ativos tecnológicos da estrutura organizacional (veja abaixo).

A tabela abaixo explica como preencher os campos da aba Associations:

|

Campo |

Instruções |

|

*ID da Vulnerabilidade |

Insira o ID da ocorrência de vulnerabilidade sendo importada, conforme listado na seção Catálogo de Vulnerabilidades do módulo de Conhecimento, onde cada vulnerabilidade deve ser previamente cadastrada. |

|

Nome NetBIOS |

Este campo é utilizado para mapear ocorrências de vulnerabilidades a ativos tecnológicos e deve ser preenchido com o nome NetBIOS do ativo que contém a ocorrência sendo importada. Pelo menos um dos campos "Nome NetBIOS", "Nome DNS" ou "Endereço IP" deve ser preenchido para cada fileira, dependendo do critério de mapeamento configurado para o ativo no módulo Organização, onde ele deve ser previamente cadastrado. |

|

Nome DNS |

Este campo é utilizado para mapear ocorrências de vulnerabilidades a ativos de tecnologia e deve ser preenchido com o nome DNS (por exemplo: nome.dominio.com.br) do ativo que contém a ocorrência sendo importada. Pelo menos um dos campos "Nome NetBIOS", "Nome DNS" ou "Endereço IP" deve ser preenchido para cada fileira, dependendo do critério de mapeamento configurado para o ativo no módulo Organização, onde ele deve ser previamente cadastrado. |

|

Endereço IP |

Este campo é utilizado para mapear ocorrências de vulnerabilidades a ativos de tecnologia e deve ser preenchido com o endereço de IP do ativo que contém a ocorrência sendo importada. Pelo menos um dos campos "Nome NetBIOS", "Nome DNS" ou "Endereço IP" deve ser preenchido para cada fileira, dependendo do critério de mapeamento configurado para o ativo no módulo Organização, onde ele deve ser previamente cadastrado. |

|

Protocolo |

Insira o protocolo de rede relacionado à ocorrência de vulnerabilidade. Por exemplo: TCP. |

|

Porta |

Insira a porta TCP ou UDP onde a ocorrência de vulnerabilidade foi identificada, utilizando um número entre 0 e 65535. |

|

Evidência |

Insira uma evidência para a ocorrência de vulnerabilidade encontrada. Esse campo aceita texto livre. |

8. Quando terminar, salve o arquivo no seu computador.

9. Acesse o módulo de Riscos.

10. Na seção Ocorrências de Vulnerabilidades, selecione a opção Importar Ocorrências.

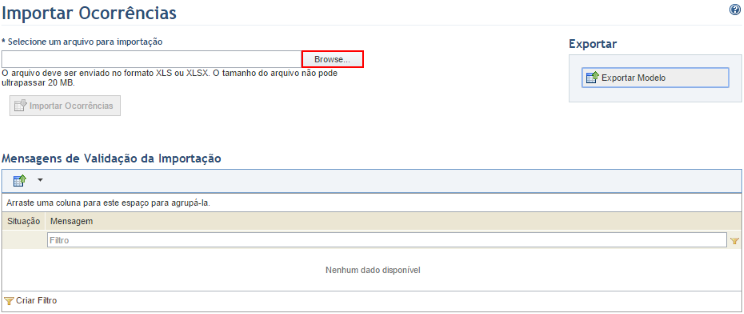

11. Na seção Importar Ocorrências, clique em Browse (veja abaixo).

12. Localize o arquivo na caixa de diálogo exibida e clique em Open.

13. Clique em Importar Ocorrências.

Quaisquer erros identificados serão exibidos na seção Mensagens de Validação da Importação. Nesse caso, o arquivo deve ser reaberto e as correções necessárias devem ser feitas. Se nenhum erro for encontrado, o sistema exibirá uma mensagem de sucesso.