1. Acesse o módulo Organização.

2. Na seção Ativos, selecione a opção Gerenciar Ativos.

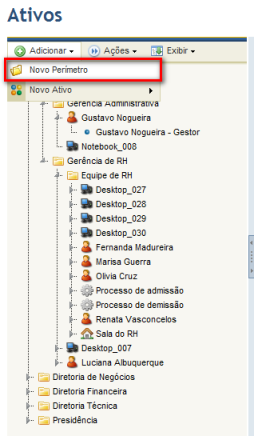

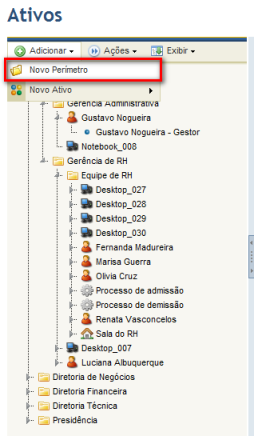

3. Na seção Ativos, clique em Adicionar e selecione a opção Novo Perímetro (veja abaixo).

Nota: a partir da criação de um perímetro, você pode criar subperímetros. Para isso, você deve clicar com o botão direito do mouse sobre o perímetro no qual se deseja inserir um subperímetro e executar os passos do item 3. O número máximo de subperímetros é 100.

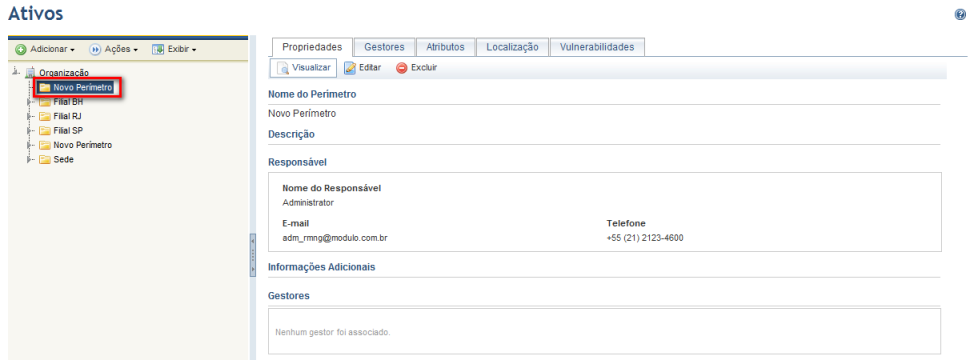

O sistema exibe o novo perímetro na estrutura organizacional (veja abaixo) e preenche automaticamente algumas informações. Por padrão, o nome do novo perímetro será "Novo Perímetro" e a pessoa designada como responsável por ele é a mesma que o cadastrou.

4. Para editar as propriedades do perímetro, clique em Editar da aba Propriedades.

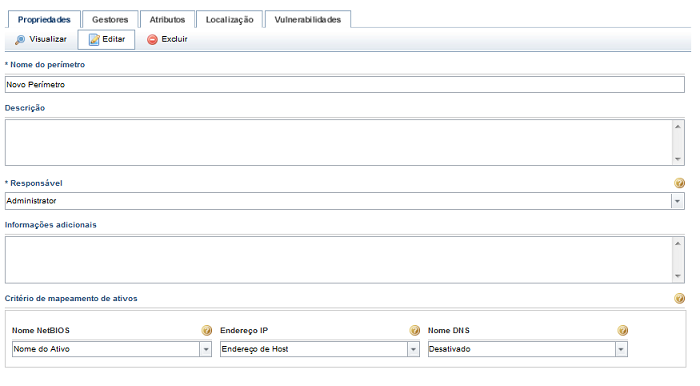

O sistema exibe uma tela onde as propriedades do perímetro podem ser editadas (veja abaixo).

5. No campo Nome do Perímetro, digite um nome para o perímetro.

6. No campo Descrição, digite informações sobre o perímetro.

7. No campo Responsável, selecione uma pessoa, previamente cadastrada no sistema, que responderá pelo perímetro. Essa pessoa é responsável por monitorar as atividades relacionadas ao gerenciamento de riscos e de compliance dos ativos e componentes de ativo contidos no perímetro. Por padrão, nenhum privilégio do sistema é concedido a esse papel e esse campo é utilizado apenas para fins informativos.

8. No campo Informações Adicionais, digite outras informações relacionadas ao perímetro.

9. Na seção Critério de Mapeamento de Ativos, você pode especificar quais informações de quais campos do sistema serão utilizadas para mapear ativos do perímetro e de quaisquer dos seus subperímetros a máquinas analisadas por scanners de vulnerabilidade. Os critérios de mapeamento são utilizados por padrão por ativos tecnológicos e também podem ser utilizados por ativos de tipos customizados, caso a associação com vulnerabilidades esteja habilitada para o tipo do ativo no módulo Administração. O sistema pode usar três dados para relacionar corretamente uma vulnerabilidade identificada por um scanner em uma determinada máquina com o ativo correspondente no sistema: o nome NetBIOS, o endereço IP e o nome DNS. Em alguns casos, esses três dados devem ser relacionados para que a vulnerabilidade seja atribuída ao ativo correto, enquanto em outros casos basta inserir apenas um deles para que se obtenha a identificação. Esses campos são opcionais e devem ser usados somente se as vulnerabilidades forem importadas e mapeadas para ativos através de tarefas de integração ou manualmente, através de uma planilha.

10. No campo Nome NetBIOS, você pode especificar qual informação de qual campo será usada para mapear nomes NetBIOS identificados nas máquinas alvo para ativos no sistema. As opções são:

•Herdado: os ativos contidos no perímetro herdarão, por padrão, seus critérios de mapeamento para o nome NetBIOS do perímetro pai. Nesse caso, a opção padrão de mapeamento de nomes NetBIOS através dos nomes dos ativos será aplicada.

•Desativado: essa opção desabilita tentativas de mapeamento através do nome NetBIOS, o que ajuda a reduzir o uso de recursos do sistema se você tiver certeza de que os ativos podem ser relacionados corretamente através do endereço IP ou do nome DNS apenas.

•Nome do Ativo: os ativos contidos no perímetro serão mapeados, por padrão, através de seus nomes. Nesse caso, os nomes dos ativos no sistema devem ser idênticos aos seus nomes NetBIOS nos scanners.

•Endereço de Host: os ativos contidos no perímetro serão mapeados, por padrão, através da informação inserida no campo Endereço de Host. Nesse caso, os nomes NetBIOS dos ativos nos scanners devem ser idênticos às informações inseridas no campo Endereço de Host da aba Propriedades de cada ativo.

•Atributos de ativos tecnológicos: além das opções anteriores, essa lista também contém os nomes de quaisquer atributos do tipo texto criados para ativos tecnológicos no módulo Administração. Nesse caso, todos os ativos tecnológicos contidos no perímetro serão mapeados, por padrão, através das informações inseridas no atributo do ativo selecionado. As informações inseridas nos campos dos atributos devem ser idênticas aos seus nomes NetBIOS nos scanners.

11. No campo Endereço IP, você pode especificar qual informação de qual campo será utilizada para mapear endereços IP identificados nas máquinas alvo para ativos no sistema. As opções são:

•Herdado: os ativos contidos no perímetro herdarão, por padrão, seus critérios de mapeamento do perímetro pai. Nesse caso, a opção padrão de mapear endereços IP através da informação inserida nos campos Endereço de Host da aba Propriedades de cada ativo se aplica.

•Desativado: essa opção desabilita as tentativas de mapeamento através de endereços IP, o que ajuda a reduzir o uso de recursos do sistema se você tiver certeza de que os ativos podem ser relacionados corretamente através dos nomes NetBIOS ou DNS apenas.

•Nome do Ativo: os ativos contidos no perímetro serão mapeados, por padrão, através dos seus nomes. Nesse caso, os nomes dos ativos no sistema devem ser idênticos aos endereços IP nos scanners.

•Endereço de Host: os ativos contidos no perímetro serão mapeados, por padrão, através da informação inserida no campo Endereço de Host. Nesse caso, os endereços IP dos ativos nos scanners de vulnerabilidade devem ser idênticos às informações inseridas no campo Endereço de Host da aba Propriedades de cada ativo.

•Atributos de ativos : além das opções anteriores, essa lista também contém os nomes de quaisquer atributos do tipo texto criados para ativos tecnológicos ou de tipos customizados com associação com vulnerabilidades habilitada no módulo Administração. Nesse caso, os ativos contidos no perímetro terão, por padrão, seus endereços IP mapeados através da informação inserida no atributo do ativo selecionado. As informações inseridas nos campos dos atributos devem ser idênticas aos endereços IP nos scanners.

12. No campo Nome DNS, você pode especificar qual informação de qual campo será utilizada para mapear os nomes DNS identificados para máquinas alvo a ativos no sistema. As opções são:

•Herdado: os ativos contidos nos perímetros herdarão seus critérios de mapeamento, por padrão, do perímetro pai. Nesse caso, a opção padrão de desabilitar o mapeamento através dos nomes DNS se aplica.

•Desativado: essa opção desabilita tentativas de mapeamento através de nomes DNS, o que reduz o uso de recursos do sistema se você tiver certeza de que os ativos podem ser relacionados corretamente através dos endereços IP ou nomes NetBIOS apenas.

•Nome do Ativo: os ativos contidos no perímetro serão mapeados, por padrão, através de seus nomes. Nesse caso, os nomes dos ativos no sistema devem ser idênticos aos seus nomes DNS nos scanners.

•Endereço de Host: os ativos contidos no perímetro serão mapeados, por padrão, através da informação inserida no campo Endereço de Host. Nesse caso, os nomes DNS dos ativos nos scanners de vulnerabilidade devem ser idênticos às informações inseridas no campo Endereço de Host da aba Propriedades de cada ativo.

•Atributos de ativos : além das opções anteriores, essa lista também contém os nomes de quaisquer atributos do tipo texto criados para ativos tecnológicos ou de tipos customizados com associação com vulnerabilidades habilitada no módulo Administração. Nesse caso, todos os ativos contidos no perímetro terão seus nomes DNS mapeados, por padrão, através das informações inseridas no atributo do ativo selecionado. As informações inseridas nos campos do atributo devem ser idênticas aos nomes DNS nos scanners.

13. Quando terminar, clique em Salvar. Se desejar sair da operação, clique em Cancelar.

O sistema exibe uma mensagem de sucesso e exibe as propriedades do perímetro atualizadas.