Este tópico explica como incluir uma aplicação na lista de aplicações autorizadas. Dessa forma é criada uma rotina no sistema, o que possibilita que essa aplicação utilize diversas funcionalidades do sistema.

1. Acesse o módulo Administração.

2. Na seção Integrações, selecione a seção Aplicações Autorizadas.

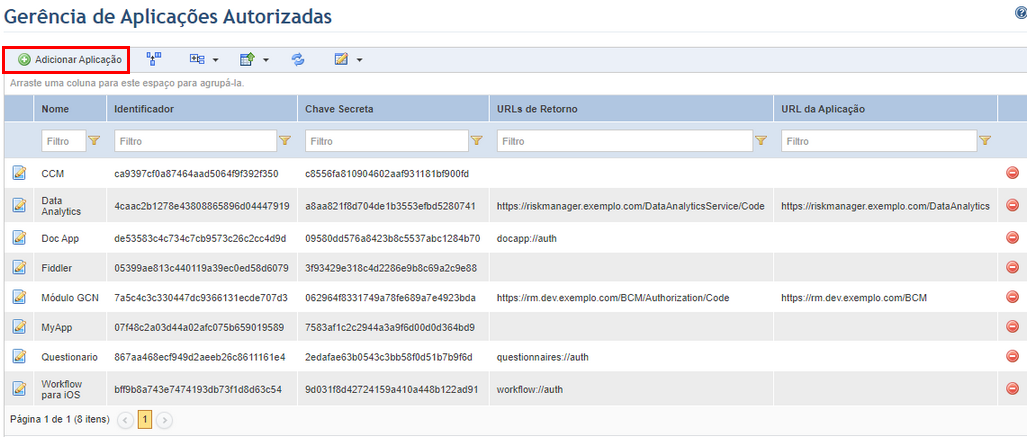

3. Na seção Gerência de Aplicações Autorizadas, clique em Adicionar Aplicação (veja abaixo).

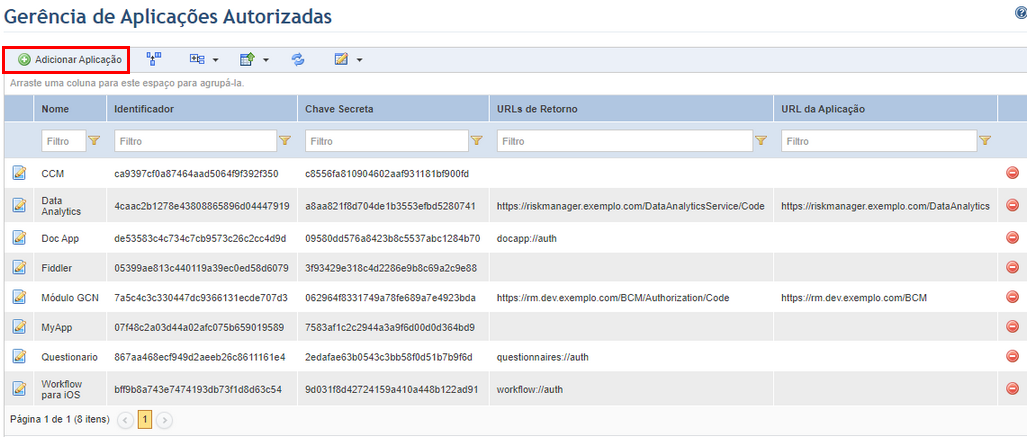

O sistema exibe a aba Configurações Básicas, onde você pode inserir as informações sobre a aplicação que será cadastrada (veja abaixo).

Nota: o conteúdo dos campos Identificador e Chave Secreta é gerado automaticamente no cadastro de uma aplicação para a identificação desta durante o processo de autorização.

4. No campo Nome, insira um nome para identificar a nova aplicação autorizada utilizando até 100 caracteres.

5. No campo URLs de Retorno, indique os endereços onde a aplicação autorizada receberá os dados de retorno do sistema. Insira um endereço por linha e não utilize nenhuma pontuação para separar cada um deles.

6. No campo URL da Aplicação, indique o endereço através do qual o sistema poderá acessar a aplicação.

7. Marque o checkbox Permitir acesso anônimo com usuário pré-definido no campo Acesso Anônimo se você desejar que os usuários da aplicação não sejam cadastrados no sistema. Se o acesso anônimo for permitido, não haverá rastreabilidade dos usuários que fizerem alterações ou registrarem conteúdo impróprio no sistema.

8. Caso você selecione a opção de acesso anônimo, o campo Usuário para Acesso Anônimo é exibido. Um usuário do sistema, que será o responsável por todas as atividades relacionadas à aplicação autorizada, deve ser selecionado para representar a aplicação em questão. Vale ressaltar que a pessoa deve estar incluída nos perfis de acesso adequados para ter acesso aos módulos em que as funcionalidades a serem selecionadas estão localizadas.

9. O checkbox do campo Acesso Delegado é para uso interno da Módulo e deve ficar desmarcado.

10. Marque o checkbox Para usuários autenticados na seção Acesso Somente Leitura para impedir que os usuários da aplicação que acessam o sistema através de autenticação façam qualquer alteração no banco. Ao selecionar essa opção, esses usuários terão apenas acesso de leitura aos objetos do sistema.

11. Marque o checkbox Para usuários anônimos na seção Acesso Somente Leitura para impedir que os usuários da aplicação que acessam o sistema de forma anônima façam qualquer alteração no banco. Ao selecionar essa opção, esses usuários terão apenas acesso de leitura aos objetos do sistema.

12. Quando terminar, clique em Salvar. Se desejar sair da operação, clique em Cancelar.

O sistema exibe uma mensagem de sucesso e habilita novas abas onde outras informações da aplicação autorizada podem ser especificadas.

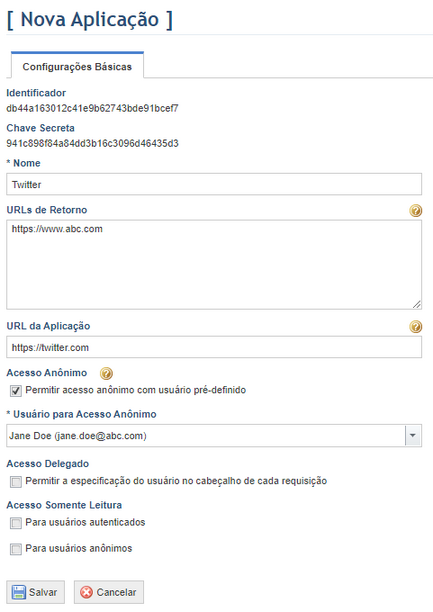

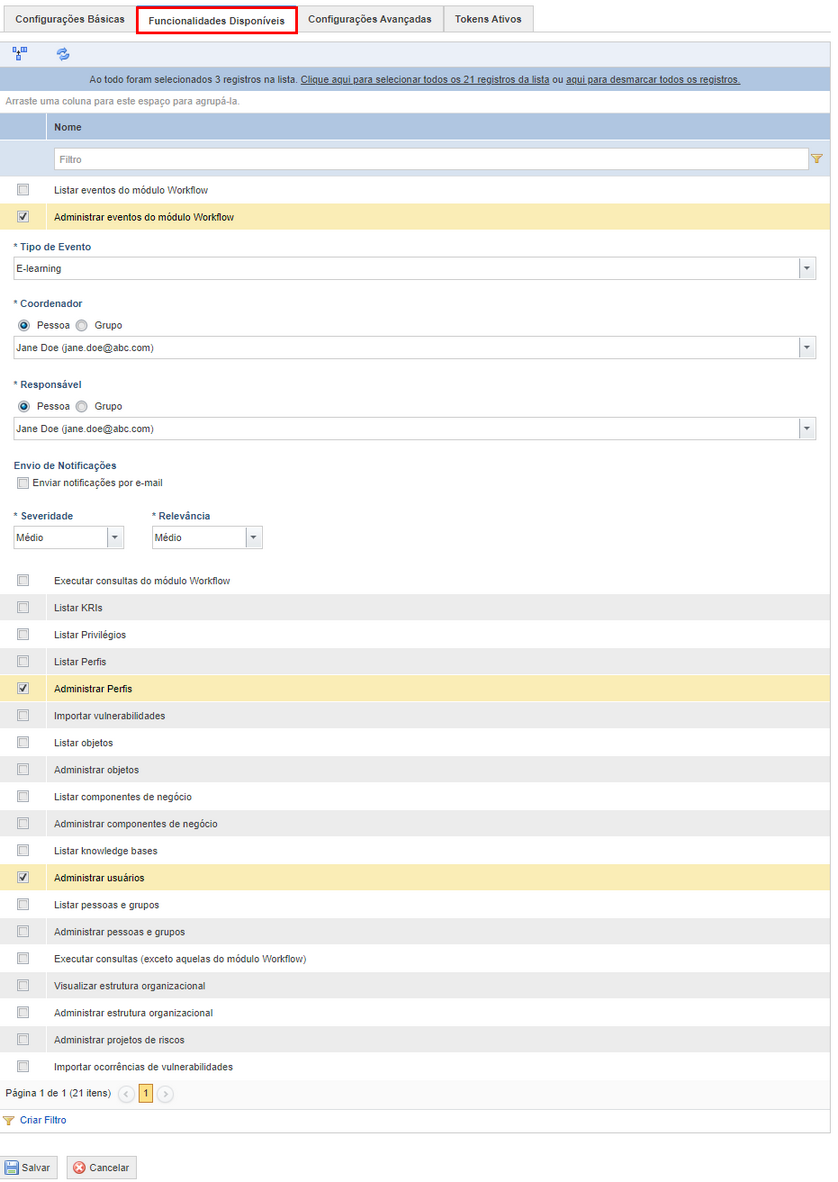

13. Clique na aba Funcionalidades Disponíveis para selecionar as funcionalidades às quais a aplicação terá permissão para acessar (veja abaixo).

14. Marque os checkboxes localizados ao lado das funcionalidades do sistema para permitir seu acesso através da aplicação. As funcionalidades disponíveis, assim como a explicação sobre como preencher suas configurações adicionais (quando necessárias), estão descritas abaixo:

•Listar eventos do módulo Workflow

•Administrar eventos do módulo Workflow. Necessita das configurações adicionais listadas na tabela abaixo:

|

Campo |

Descrição |

|

*Tipo de Evento |

Defina o tipo de evento que será aplicado a todos os eventos provenientes dessa aplicação. Esses eventos podem ser do tipo padrão ou de qualquer outro tipo próprio criado na seção Tipos de Objeto do módulo Administração. O tipo de evento pode ser alterado após um evento ser criado, mas não para um evento do tipo riscos ou compliance. |

|

*Coordenador |

Selecione a pessoa ou grupo que será alocado como coordenador nos eventos que têm origem na aplicação autorizada. Esse papel recebe permissão para criar eventos subordinados, visualizar eventos, editar todas as propriedades dos eventos e também atualizar, fechar ou cancelar eventos nos quais está alocado. Essa pessoa ou grupo deve estar incluído no perfil Usuários do Módulo Workflow para ter acesso a este módulo. Os coordenadores podem ser alterados a qualquer momento no sistema. |

|

*Responsável |

Selecione a pessoa ou grupo que será responsável pela execução dos eventos criados na aplicação autorizada. Essa pessoa ou grupo deve estar incluído no perfil Usuários do Módulo Workflow para ter acesso ao módulo. Os responsáveis podem ser alterados a qualquer momento no sistema. |

|

Envio de Notificações |

Se você quiser permitir que notificações sobre esses eventos sejam enviadas, marque o checkbox Enviar notificações por e-mail. Para enviar notificações por e-mail, o serviço de mensagens deve estar configurado na seção Serviço de Mensagens do módulo Administração. Modelos de mensagem sobre eventos devem ser habilitados na seção Modelos de Mensagem do módulo Administração, e um endereço de e-mail válido deve ser cadastrado para as pessoas na seção Gestão de Pessoas do módulo Organização. |

|

*Severidade |

Defina a severidade (S) de todos os eventos originários da aplicação autorizada. Ela é pontuada numa escala de cinco níveis: 1 - Muito Baixo, 2 - Baixo, 3 - Médio, 4 - Alto e 5 - Muito Alto. |

|

*Relevância |

Defina a relevância (R) de todos os eventos originários da aplicação autorizada. Ela é pontuada numa escala de cinco níveis: 1 - Muito Baixo, 2 - Baixo, 3 - Médio, 4 - Alto e 5 - Muito Alto. |

Nota: o título e a urgência dos eventos criados e administrados através de uma aplicação autorizada devem ser fornecidos pela própria aplicação.

•Executar consultas do módulo Workflow

•Listar KRIs

•Listar privilégios

•Listar perfis

•Administrar perfis

•Importar vulnerabilidades

•Listar objetos

•Administrar objetos

•Listar componentes de negócio

•Administrar componentes de negócio

•Listar knowledge bases

•Administrar usuários

•Listar pessoas e grupos

•Administrar pessoas e grupos

•Executar consultas (exceto aquelas do módulo Workflow)

•Visualizar estrutura organizacional

•Administrar estrutura organizacional

•Administrar projetos de riscos

•Importar ocorrências de vulnerabilidades

Nota: cada funcionalidade possui um identificador que será utilizado durante o processo de autorização. Esse identificador é uma opção de coluna, disponível através da funcionalidade Configurar Colunas.

15. Clique em Salvar para salvar as configurações definidas. Se desejar sair da operação, clique em Cancelar.

O sistema exibe uma mensagem de sucesso.

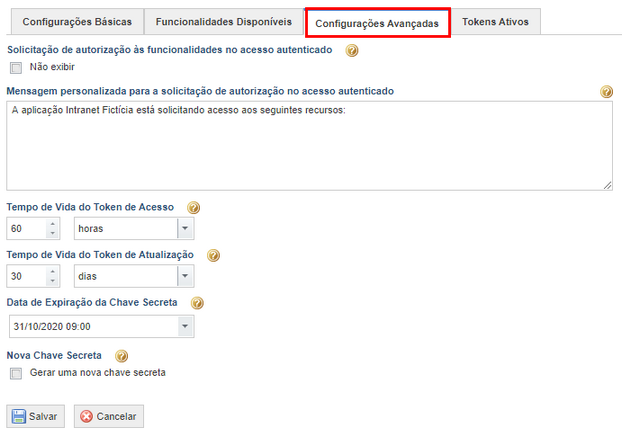

16. Clique na aba Configurações Avançadas para especificar algumas funcionalidades adicionais relacionadas ao processo de autenticação (veja abaixo).

17. Na seção Solicitação de autorização às funcionalidades no acesso autenticado, marque o checkbox Não exibir se você desejar que a tela de autorização da aplicação com a lista de funcionalidades permitidas não seja exibida. Nesse caso, o sistema considera a aplicação confiável e concede acesso às funcionalidades selecionadas.

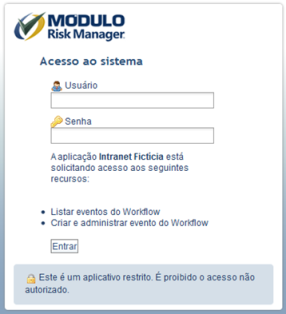

18. Caso opte por exibir a página de autorização, você pode digitar uma mensagem customizada no campo Mensagem personalizada para a solicitação de autorização no acesso autenticado. Essa mensagem será exibida na tela de autorização, no lugar da lista padrão de funcionalidades na tela de acesso ao sistema da aplicação autorizada (veja abaixo).

19. No campo Tempo de Vida do Token de Acesso, especifique o período de validade para tokens de acesso emitidos pelo sistema. Um token de acesso é usado para conceder acesso às funcionalidades da API para aplicações autorizadas. Por razões de segurança, a vida útil do token de acesso deve ser curta, visto que é enviado em todas as chamadas para a API e pode ser usado para acessar todas as operações desta no nome do usuário que tenha acesso a essas operações. Tokens de acesso anônimos possuirão esse mesmo período de vida útil, que, por padrão, é de um dia. Observe que para os módulos de Continuidade e Data Analytics e as soluções de Integração, Inteligência, Eventos e Despacho, se o tempo especificado neste campo for menor do que o tempo de expiração da sessão configurado na seção Política de Autenticação, o tempo de vida do token de acesso será utilizado como referência para a expiração da sessão.

20. No campo Tempo de Vida do Token de Atualização, especifique o período de validade para os tokens de atualização emitidos pelo sistema. Um token de atualização é usado para obter um novo token de acesso, uma vez que esse tenha expirado. Sua vida útil deve ser mais longa, visto que, uma vez expirado, o usuário deve conceder nova permissão à aplicação para que o acesso possa ser realizado através do nome de usuário. Tokens de atualização não são usados em acesso anônimo. Por padrão, sua vida útil é de 180 dias.

21. No campo Data de Expiração da Chave Secreta, especifique uma data e hora para que a chave secreta da aplicação expire. As aplicações com chaves secretas expiradas não conseguirão acessar as funcionalidades do sistema. Caso deseje que a chave secreta não expire, deixe este campo em branco.

22. No campo Nova Chave Secreta, marque o checkbox Gerar uma nova chave secreta se você desejar gerar uma nova chave secreta, invalidando a chave secreta anterior. Apenas as aplicações com a nova chave secreta poderão acessar as funcionalidades do sistema.

23. Ao terminar, clique em Salvar. Se desejar sair da operação, clique em Cancelar.

O sistema exibe uma mensagem de sucesso.

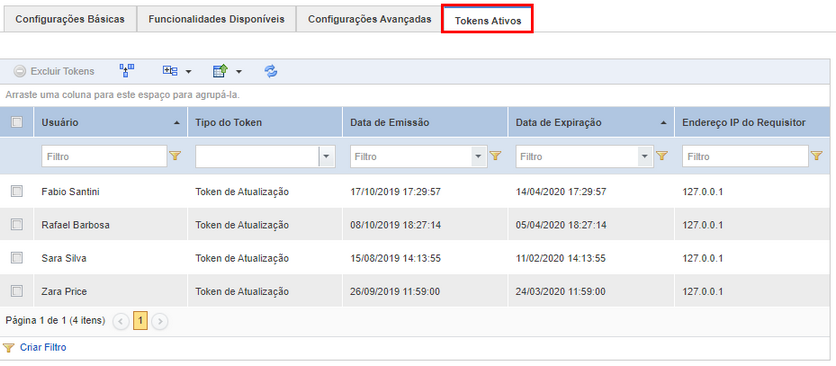

24. Clique na aba Tokens Ativos para visualizar a lista de usuários que possuem tokens ativos, se o tipo do token é de atualização ou acesso, a data em que o token mais recente foi emitido, a data de expiração e o endereço IP de quem solicitou o token (veja abaixo). Observe que um único usuário pode possuir mais de um token de acesso associado a sua conta, se tiver acessado o sistema através da API utilizando, por exemplo, dois dispositivos móveis diferentes.

25. Para excluir os tokens associados a um usuário, marque o checkbox ao lado do nome do usuário e clique em Excluir Tokens. Observe que, nesse caso, o usuário precisará inserir suas credenciais novamente para obter acesso às funcionalidades do sistema.

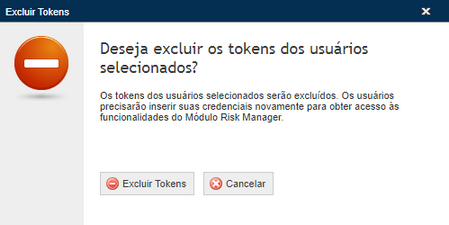

O sistema solicita confirmação para excluir os tokens (veja abaixo).

26. Clique em Excluir Tokens para confirmar. Se desejar sair da operação, clique em Cancelar.

O sistema exibe uma mensagem de sucesso.

27. Clique no link Listar Aplicações no canto direito superior para retornar à lista principal de aplicações autorizadas.