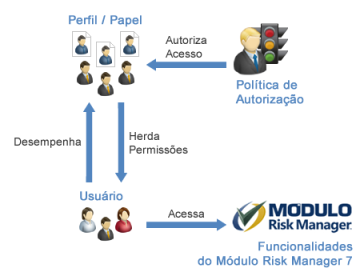

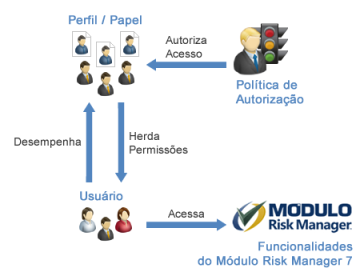

A política de autorização é o conjunto de permissões aos privilégios concedidos a todos os perfis e papéis (veja abaixo).

A tabela abaixo apresenta uma versão simplificada da política de controle de acesso. Observe que no cruzamento entre cada perfil e cada privilégio há uma permissão, que pode ser "Permitido" (acesso concedido explicitamente) ou "Não Definida" (acesso não concedido, representada por um traço " - "). Já no cruzamento entre cada papel e cada privilégio, há uma permissão que pode ser "Permite com um contexto associado" (permite… se…) ou "Não Definida".

|

|

Política de Autorização | |||||

|

|

Perfis e papéis | |||||

|

Privilégios |

Perfil 1 |

Perfil 2 |

Perfil 3 |

Papel 1 |

Papel 2 |

Papel 3 |

|

Privilégio 1 |

Permite |

Permite |

- |

- |

- |

Permite… Se… |

|

Privilégio 2 |

Permite |

- |

Permite |

Permite… Se… |

- |

- |

|

Privilégio 3 |

Permite |

Permite |

Permite |

- |

Permite… Se… |

- |

|

Privilégio 4 |

Permite |

- |

Permite |

- |

- |

- |

Observe que o Perfil 1, nessa política de autorização, tem permissão explícita em todos os privilégios, e todos os perfis mostrados têm permissão no privilégio 3. Observe também que o Papel 1 tem permissão explícita no privilégio 2, mas há um contexto associado, uma condição para que a permissão seja concedida: Permite… Se…

O sistema já vem pré-configurado com uma política de autorização que é ativada na instalação e que determina quais permissões devem ser concedidas por padrão em todos os privilégios do sistema, para cada um dos perfis e papéis.

Essa política de autorização tem muitos perfis, papéis e privilégios, mas em essência o seu funcionamento é igual ao exemplo da tabela anterior. Assim, após a inclusão das pessoas e grupos de pessoas nos perfis e papéis apropriados, o sistema já estará plenamente funcional, no que se refere à concessão de privilégios.

IMPORTANTE! Independentemente de como as permissões foram configuradas, os usuários recebem automaticamente a permissão para visualizar todas as entidades necessárias para executar qualquer atividade que eles estejam autorizados.

Por exemplo, quando alocado no papel Responsável por Knowledge Base e receber a permissão para editar este knowledge base, o usuário poderá visualizar detalhes das ameaças quando editá-lo, já que a conexão entre as ameaças e os controles é parte da operação autorizada de editar o knowledge base.

Analogamente, quando for alocado como líder de um projeto de riscos em ativos e receber permissão para editar o escopo do projeto, o usuário receberá automaticamente permissão para visualizar os componentes de ativos para poder adicioná-los ao escopo, embora o líder do projeto não possa visualizar essa informação fora do contexto da edição do escopo do projeto diretamente acessando o módulo Organização, por exemplo.